Con estra entrada iniciamos una serie de posts en los que vamos a resolver 5 máquinas que conforman el Tier 1 del Starting Point de HTB.

Las máquinas que veremos en esta serie son Appointment, Sequel, Crocodile, Responder y Three.

Dentro música.

Inicio

Disclaimer: algunos de estos primeros pasos que menciono a continuación son opcionales y solo reflejan mi modo de trabajar. Cada uno debería aplicar el propio.

Lo primero es conectarnos via VPN con HTB.

1

2

┌──(ewan67㉿kali)-[~]

└─$ sudo openvpn /home/ewan67/VPN_certs/HTB_lab_ewan67.ovpn

Abrimos otro terminal en local, creamos la carpeta de trabajo, nos posicionamos en ella y creamos un fichero de notas en el que iremos apuntando información relevante a lo largo del proceso.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

┌──(ewan67㉿kali)-[~]

└─$ cd Cybersecurity/HTB

┌──(ewan67㉿kali)-[~/Cybersecurity/HTB]

└─$ mkdir Tier1

┌──(ewan67㉿kali)-[~/Cybersecurity/HTB]

└─$ cd Tier1

┌──(ewan67㉿kali)-[~/Documents/Cybersecurity/HTB/Tier1]

└─$ touch notas

┌──(ewan67㉿kali)-[~/Documents/Cybersecurity/HTB/Tier1]

└─$ echo "Notas Tier1" > notas

┌──(ewan67㉿kali)-[~/Documents/Cybersecurity/HTB/Tier1]

└─$ cat notas

Notas Tier1

Appointment

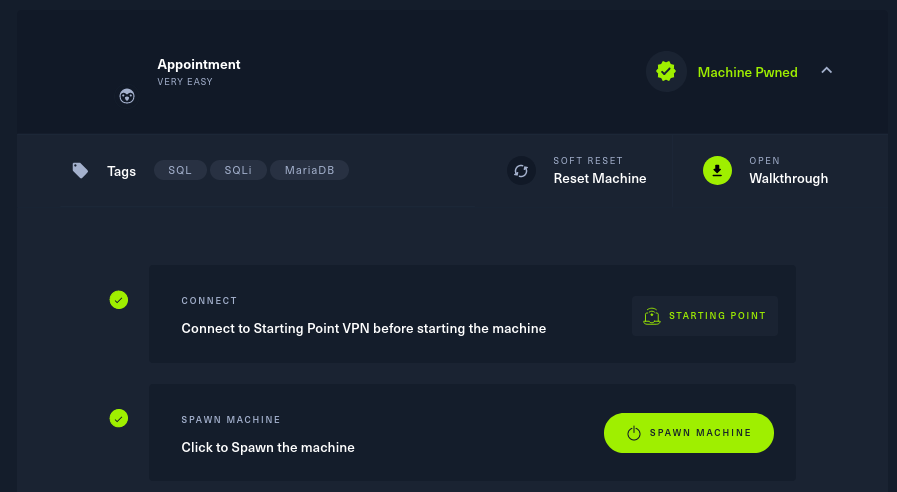

El primer paso será iniciar la máquina correspondiente (para lo que previamente tendremos que tener establecida nuestra conexión VPN)

Copiamos la IP del equipo remoto, en mi caso 10.129.217.36, y lanzamos un nmap.

1

2

3

4

5

6

7

8

9

10

11

12

13

┌──(ewan67㉿kali)-[~/Documents/Cybersecurity/HTB/Tier1]

└─$ nmap -A 10.129.217.36 -oN nmap_output

Starting Nmap 7.92 ( https://nmap.org ) at 2022-08-09 19:57 CEST

Nmap scan report for 10.129.217.36

Host is up (0.083s latency).

Not shown: 999 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.38 ((Debian))

|_http-title: Login

|_http-server-header: Apache/2.4.38 (Debian)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 14.14 seconds

Significado de las flags:

-A: escaneo completo (aka agresivo) que ejecuta OS detection, version detection, script scanning y traceroute todo del tirón.-oN: imprime la salida en un fichero de texto con el nombre nmap_output

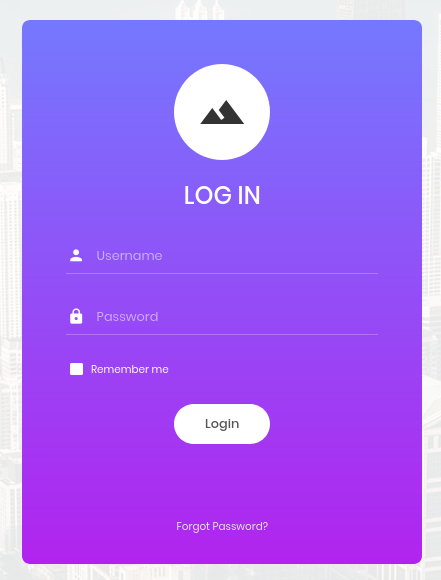

Tenemos el puerto 80/tcp con un Apache httpd 2.4.38 ((Debian)) escuchando. Abrimos el navegador y cargamos la IP.

Formulario de Login al canto.

Intentamos enviarlo vacío. Se queja. Metemos cualquier valor para Username y Password. Se envía pero no nos dice nada, no nos devuelve mensaje alguno.

Siendo que la página es un simple formulario, pasamos a probar si la app que esta detrás es vulnerable a SQLi.

Nota: Para los que estéis un poco verdes con este tema os recomiendo echar un ojo al tuto que nos ofrece Portswigger (los fabricantes de Burp Suite) aquí. Está en inglés pero vale la pena leerlo entero y darse de alta en el sitio (es gratis) para practicar con los laboratorios que nos proponen (que si bien estan bastante centrados en su aplicación, viendo el lado bueno, ésto nos permite aprender a manejar Burp Suite en el mismo viaje que profundizamos en SQLi).

Probamos con los clásicos en el campo Username, metiendo cualquier cadena en Password para sortear el script que valida el envío. Por ejemplo:

1

2

buenas' or 1=1;#

hola' or 1=1;-- q tal

Bingo !

Respuestas:

- Task 1: Structured Query Language

- Task 2: SQL injection

- Task 3: Personally Identifiable Information

- Task 4: A03:2021-Injection

- Task 5: Apache httpd 2.4.38 ((Debian))

- Task 6: 443

- Task 7: brute-forcing

- Task 8: directory

- Task 9: 404

- Task 10: dir

- Task 11: #